최근 윈도우 정품 인증 툴로 위장한 악성코드가 지속적으로 유포되고 있습니다. 해당 악성코드는 겉으로는 윈도우 정품 인증을 피할 수 있게 해주는 불법 도구 프로그램으로 위장하고 있지만, 실제로는 사용자 PC에 숨어들어 가상화폐를 채굴하는 마이너(Miner, 채굴 악성코드)입니다.

정품 소프트웨어 사용은 안전한 PC 이용의 기본이지만, 비용 절감 등의 이유로 일부 개인뿐만 아니라 사업장에서도 종종 복제판을 사용하고 있습니다. 대부분의 소프트웨어와 마찬가지로 윈도우 운영체제는 설치 후 정품 여부를 확인하기 위한 인증 키를 입력하도록 되어 있습니다.

인증 키를 입력할 때까지 정품 인증을 요구하는 메시지가 지속적으로 나타나며, 장기적으로는 사용에 제한이 발생하기도 합니다. 정품 사용자라면 문제되지 않겠지만 복제판을 이용하는 사용자로서는 불편한 상황. 그러다 보니 윈도우 정품 인증을 회피할 수 있도록 도와주는 불법 툴을 찾는 경우가 있습니다. 이번에 유포된 악성코드는 이런 사용자를 노린 것입니다.

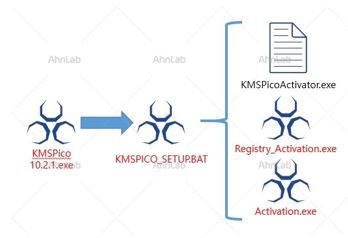

사용자는 포털 사이트나 커뮤니티 사이트 등을 통해 윈도우 정품 인증을 위한 불법 프로그램으로 위장한 악성코드를 다운로드하게 됩니다. 이렇게 다운로드 받은 파일(KMSPico10.2.1.exe)은 [그림 1]과 같이 악성 행위를 하는 배치 파일(KMSPICO_SETUP.bat)을 생성합니다. 생성된 배치 파일은 정품 인증 파일(KMSPicoActivator.exe)을 실행시켜 정상적인 인증을 하는 것처럼 사용자들을 속이고 그 이후에 레지스트리에 등록하는 파일(Registry_Activation.exe)과 마이너 악성코드(Activation.exe)를 실행합니다.

생성된 배치 파일([그림 2] 참고)을 살펴보면, 공격자는 설치와 패치가 정상적으로 진행되는 것처럼 위장하기 위해 “47%”, “78%”와 같은 진행률을 표시하는 동시에 레지스트리 등록 파일과 마이너를 실행했습니다. 해당 가상화폐 채굴 악성코드는 윈도우 기반 모네로(Monero) 채굴 프로그램인 XMRig 설정 파일과 유사하게 제작되었습니다.이와 같이 불법 프로그램으로 위장한 악성코드 감염을 예방하려면, 제작사 홈페이지에서 정품 소프트웨어를 다운로드 하는 것이 중요합니다. 또한 인터넷에서 다운로드 한 파일을 실행하기에 앞서 최신 버전으로 업데이트된 V3로 실시간 검사를 실행하도록 한다. 만일 시스템이 이전과 달리 현저하게 느려졌다면 채굴 악성코드에 감염되었을 가능성도 있으므로 V3 정밀 검사 기능을 통해 시스템을 전체적으로 검사할 것을 권장합니다.

V3 제품군에서는 해당 악성코드를 아래와 같은 진단명으로 탐지하고 있습니다.

<V3 제품군 진단명>

Malware/Win32.Generic

<출처: 안랩보안센터>